El pasado 11 de diciembre, tanto en Facebook como en Twitter y Telegram aparecieron denuncias de cubanos sobre una copia del sitio web de EnZona, la última pasarela de pagos cubana.

Según Cubadebate, el modus operandi del nuevo sitio era casi imperceptible para usuarios no avanzados: al ingresar en la dirección enzona.org, aparecían las mismas pantallas para el ingreso de las credenciales, pero una vez escrita la contraseña, la página redirigía a la original. Para ese momento, el correo electrónico o número telefónico del usuario y su password habían sido guardados por el autor del sitio falso (phishing).

La denuncia se hizo 6 días después de creada la web falsa. Ante la alerta, el sitio del fraude comenzó a redirigir a los usuarios hacia la página oficial de EnZona. Más tarde, la página fue suspendida.

Los comentarios sobre lo ocurrido fueron numerosos, algunos de ellos enfocados hacia la responsabilidad de los usuarios sobre dónde insertan sus datos privados. Sin embargo, el caso demuestra también que aún persiste la falta de alfabetización digital en los usuarios y, en menor medida, en los desarrolladores.

El phishing en Cuba no ha sido tan frecuente, dado los bajos índices históricos de conectividad e informatización. Las últimas estadísticas ofrecidas a la prensa datan de 2017, y en ellas no se mencionaba este tipo de robo de credenciales. De acuerdo con la información disponible, entre enero y octubre de ese año ocurrieron en la Isla 600 incidentes relacionados con la ciberseguridad.

Pero ¿realmente se podía prever un phishing con la marca de EnZona? La respuesta es sí.

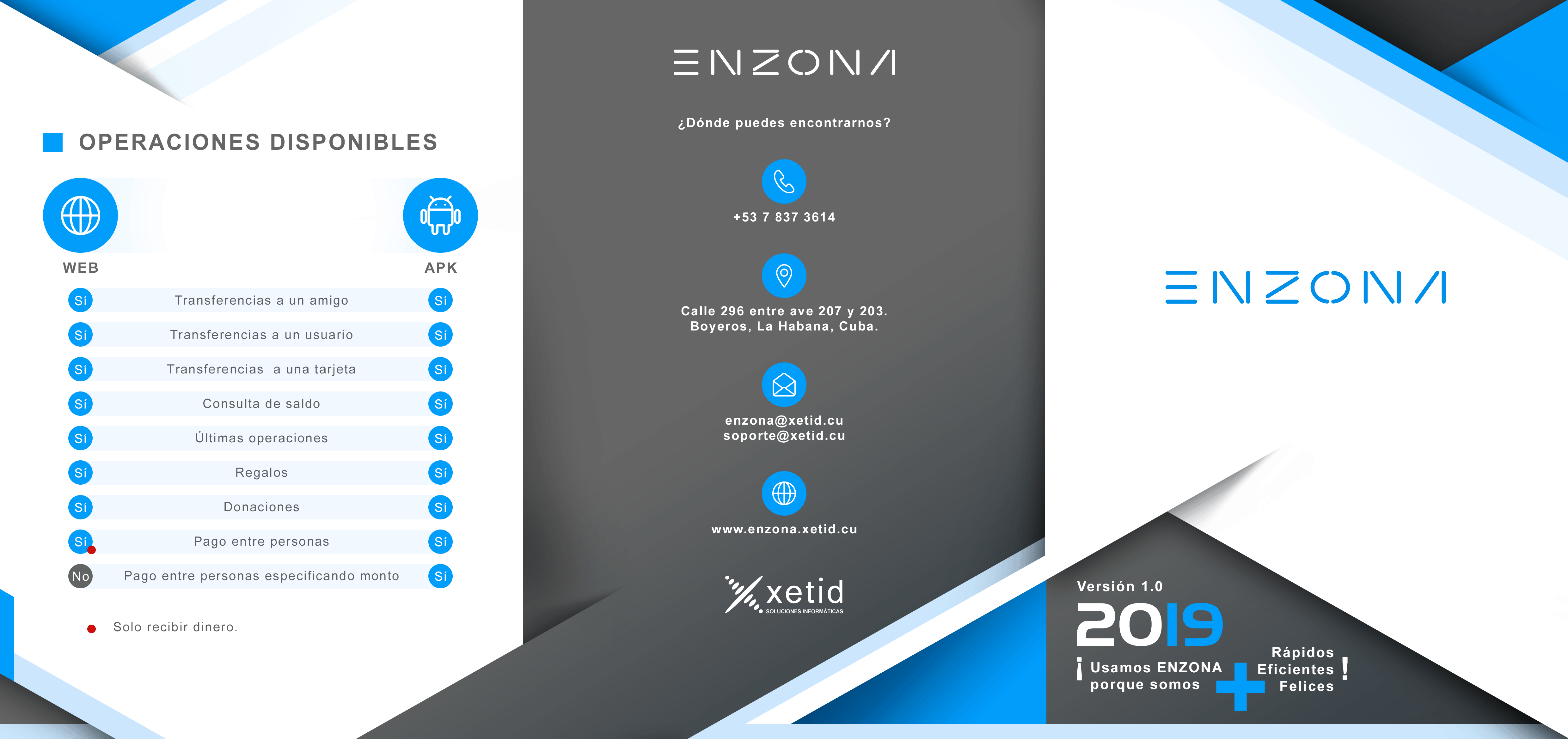

El pasado 6 de octubre, una actualización general de la plataforma cambió la dirección web de enzona.xetid.cu a enzona.net, aunque mantuvo el requisito de acceder exclusivamente desde Cuba. Según el servicio Whois para la identificación de dominios, la nueva URL fue registrada en Tucows Domain Inc., una empresa canadiense. El registrador indicó que estaba asentado en Berlín, Alemania.

A finales del tercer trimestre de 2019, el Grupo de Trabajo Anti-Phishing (APWG, por sus siglas en inglés) había declarado que el dominio genérico .net ocupaba el tercer puesto entre los más usados para hacer phishing entre julio y septiembre. El primer lugar lo ocupaba el bien conocido .com, y el segundo, el .org. En el segundo trimestre, el .org fue cuarto.

El mismo grupo había indicado que en cada uno de los tres trimestres transcurridos en el presente año, más del 40% de los ataques phishing correspondía a servicios de pago, instituciones financieras y comercio electrónico. En el momento de adopción de la dirección enzona.net, el dominio enzona.org estaba disponible y debió utilizarse para redirigir hacia la primera dirección. En el caso de enzona.com, este permanecía registrado desde 1999 en la misma empresa canadiense a nombre de un usuario que activó las opciones de privacidad del registro, pero indicó que se encuentra en Buenos Aires, Argentina.

Hasta el momento de redactar este trabajo, no se habían hecho públicas las cifras de los afectados durante los 6 días que funcionó la página fraudulenta. Sin embargo, una fuente cercana al proyecto comunicó a YucaByte que fueron 10 y que el banco —no especificó cuál— resarcirá los daños. La URL falsa no ha sido bloqueada, aunque al acceder a ella, un anuncio del servicio de hospedaje web Cloudflare alerta de un posible intento de phishing.

Al parecer, las restricciones de acceso y la desconexión con entidades financieras internacionales no fueron suficientes para impedir el fraude bajo la identidad de EnZona. La copia del sitio web pudo haberse realizado sin problemas desde el país caribeño y alojarse en el exterior. Los sucesos, de manera general, han influido en la determinación de varios usuarios a tomar medidas, que van desde el cambio de la contraseña hasta abandonar la plataforma.

Y no es para menos. Hasta finales de noviembre, por EnZona se movían 240 mil pesos diarios ( unos 9 mil 600 dólares). En tres meses, la cifra ascendía a 14.4 millones (576 mil USD). Sin embargo, el pago mediante la plataforma aún no está extendido a los comercios, a pesar de que las herramientas para vincularlo a las páginas web están disponibles hace más de un mes.